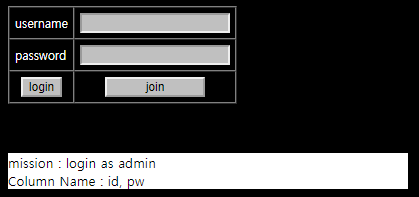

150점인 27번 문제를 풀어보자. id가 admin이면 문제가 풀리는 것으로 확인된다. 그러나 select, limit, 스페이스, =, 0x 등의 문자열이 필터링 되고 있다. admin의 no값이 2이므로 우리는 우회하여 no의 값을 2로 만들면 된다. '='가 필터링 되므로 like 를 사용하고, 공백은 %09(탭)으로 대체해서 쿼리문을 작성한다. 쿼리문 : no=0)%09or%09no%09like%09%272%25%27%09--%09 정상적으로 문제가 풀리는 것을 확인할 수 있다.