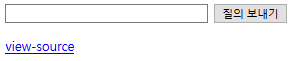

350점인 48번 문제를 풀어보자. 테스트를 위해 파일을 업로드 시켜보았다. upload file을 클릭했을 때는 파일이 실행되지 않았지만 Delete를 눌렀을 때는 파일을 삭제했다. 삭제는 mode 파라미터에 del라는 변수를 담아 요청한다. 여기서 생각을 해볼 것이 파일 삭제 시 리눅스 시스템이기 때문에 rm /업로드경로/업로드파일명 형태로 명령어가 실행될 것이다. 그럼 rm 명령이 실행될 때 ';'를 이용하여 추가 명령이 실행되도록 해보자. 디렉터리의 내용을 보기 위해 ls 명령어를 추가하도록 하자. 파일이 정상적으로 업로드 되었으니, Delete버튼을 눌러 rm /업로드경로/upload.php;ls 가 실행되도록 해보자. upload.php파일은 삭제될 것이며, 그 후 디렉터리의 내용이 출력될 것..