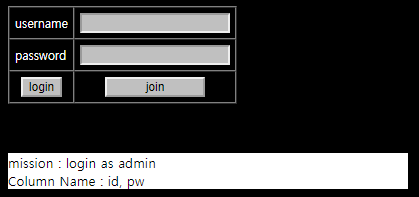

550점인 30번 문제를 풀어보자. mysqli_connect는 MySQL, MariaDB에 연결하는 함수이다. 해당 함수를 사용하기 위해서는 값들이 필요한데 해당 소스코드에는 어떤 값들도 들어있지 않다. 이런 경우에는 default값을 가져와서 사용하게 되는데 기본 값을 아래의 php 매뉴얼 사이트에서 확인할 수 잇다. https://www.php.net/manual/en/ini.list.php mysqli_select_db 함수는 mysqli_connect 를 통해 연결된 객체가 선택하고 있는 DB를 다른 DB로 바꾸기 위해 사용된다. 사용법 mysqli_select_db(연결객체, DB명) 이제 문제를 풀기 위해서는 공인 IP로 접근이 가능한 개인 서버가 필요하다. - chall30 DB 만들기 -..