728x90

반응형

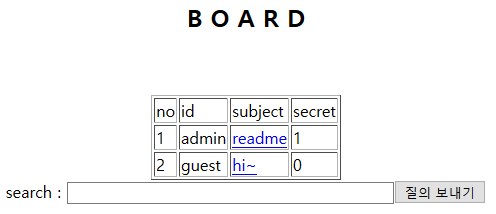

250점인 56번 문제를 풀어보자.

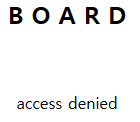

admin의 readme를 눌러보면 access denied가 반환된다.

guest의 hi~를 눌러보면 hello~가 반환된다.

search 부분에 여러가지 값을 제출해보면서 확인한 사항은 검색한 문자가 내부에 존재한다면 해당 no, id, subject 값들이 반환된다.

flag를 검색했을 때에는 admin의 readme가 반환된다. 이 뜻은 readme안에 flag문자열이 존재한다는 것이다.

이제 코드를 작성하여 readme 내부에 있는 flag값을 찾아내도록 하자.

코드 작성 중 문자열 검색 부분에서 % 문자를 제외하고 반복문을 사용한 이유는 %문자를 이스케이프 처리하지 않아 %가 출력되기 때문이다.

%는 DB쿼리문에서 like 구문을 사용할 때 '%문자%' 형식으로 쿼리를 하게 된다.

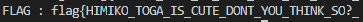

Flag 값의 맨 뒤의 '_'는 '}'로 변경해서 제출해야 한다.

Flag 값 : flag{HIMIKO_TOGA_IS_CUTE_DONT_YOU_THINK_SO?}

Auth 페이지에 flag 값을 제출해보자.

728x90

반응형

'CTF & WarGame > webhacking.kr' 카테고리의 다른 글

| [webhacking.kr] 58번 문제 (0) | 2020.03.16 |

|---|---|

| [webhacking.kr] 57번 문제 (0) | 2020.03.16 |

| [webhacking.kr] 55번 문제 (1) | 2020.03.16 |

| [webhacking.kr] 54번 문제 (0) | 2020.03.16 |

| [webhacking.kr] 53번 문제 (0) | 2020.03.16 |