728x90

반응형

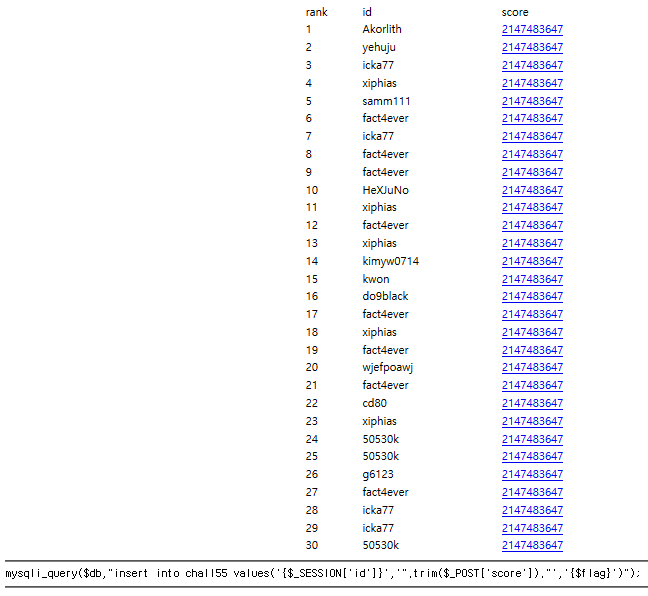

400점인 55번 문제를 풀어보자.

일정 시간이 지나면 게임 오버 alert창이 뜨게 된다.

3번째 컬럼에 flag값이 담겨있는 것을 확인했으니, flag가 담긴 컬럼명을 얻기위해 limit 절과 procedure analyse() 함수를 사용해보자.

rank.php?score=1%20limit%202,1%20procedure%20analyse()

컬럼명 : p4ssw0rd_1123581321

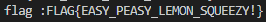

Blind SQL Injection을 시도하기 전에 참/거짓일 때의 반응을 살펴보자

- 참인 경우

jso109817 문자열 출력

- 거짓인 경우

문자열 미출력

이제 flag 길이와 flag 값을 찾기 위한 파이썬 코드를 작성하고 실행해보자.

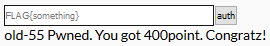

Auth 페이지에 flag 값을 제출해보자.

728x90

반응형

'CTF & WarGame > webhacking.kr' 카테고리의 다른 글

| [webhacking.kr] 57번 문제 (0) | 2020.03.16 |

|---|---|

| [webhacking.kr] 56번 문제 (0) | 2020.03.16 |

| [webhacking.kr] 54번 문제 (0) | 2020.03.16 |

| [webhacking.kr] 53번 문제 (0) | 2020.03.16 |

| [webhacking.kr] 52번 문제 (0) | 2020.03.16 |