1. Netdiscover

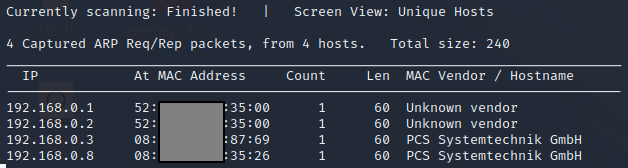

Netdiscover는 dhcp 서버가 없는 무선 네트워크를 위해 주로 개발된 능동/수동 ARP 주소 정찰 도구이다. 허브/스위치 네트워크에서도 사용할 수 있다.

libnet 및 libpcap을 기반으로 하여 ARP 요청을 능동적으로 전송하여 온라인 호스트를 수동적으로 감지하거나 검색할 수 있다.

Netdiscover는 네트워크 ARP 트래픽을 검사하거나 일반 로컬 네트워크를 검색하는 자동 검색 모드를 사용하여 네트워크 주소를 찾는 데 사용할 수 있다.

Netdiscover는 OUI 테이블을 사용하여 발견된 각 MAC 주소의 제조사를 표시하며 보안 검사 또는 침투 테스트에 매우 유용하다.

- Nmap 옵션 정리 및 실습

사용법 : netdiscover [-i device] [-r range | -l file | -p] [-m file] [-F filter] [-s time] [-c count] [-n node] [-dfPLNS]

-i device: 네트워크 장치(이더넷)

-r range: 자동 스캔 대신 지정된 범위 스캔. 192.168.6.0/24,/16,/8

-l file: 주어진 파일에 포함된 범위 목록을 스캔

-p passive mode: 아무것도 보내지 않고 스니핑 모드로 동작

-m file: 알려진 MAC 및 호스트 이름 목록 검색

-F filter: pcap 필터 표현식 사용자 정의 (default: "arp")

-s time: 각 ARP 요청 사이의 sleep 시간 (milliseconds)

-c count: 각 ARP 요청을 보내는 횟수 (for nets with packet loss)

-n node: 스캔에 사용된 마지막 소스 IP 옥텟 (from 2 to 253)

-d : 자동 스캔 및 빠른 모드에 대한 홈 config 파일 무시

-f : 빠른 모드 스캔 활성화, 많은 시간 절약, 자동 권장

-P : 다른 프로그램의 구문 분석에 적합한 포맷으로 결과를 출력하고 active 스캔 후 중지

-L : -P와 유사하지만 active 스캔이 완료된 후 계속 수신 대기

-N : 헤더를 출력하지 마시오. -P 또는 -L이 활성화된 경우에만 유효

-S : 각 요청 사이에 sleep 시간 억제 활성화 (hardcore mode)

-r, -l 또는 -p가 활성화되지 않은 경우 netdiscover는 공통 LAN 주소를 검색한다.

'모의해킹 > 모의침투' 카테고리의 다른 글

| [Kali/Port Scan] 정보수집 단계 포트 스캔 Nmap 사용법 정리 (0) | 2022.08.22 |

|---|---|

| [Penetration testing] Kali linux에 DVWA 설치하기 (0) | 2022.04.05 |

| [Penetration testing] Kali linux에 도커 환경 구축 및 취약한 서비스 설치 (0) | 2020.03.23 |

| [Penetration testing] Kali Linux 설치 (0) | 2019.11.07 |

| [Penetration testing] 모의침투테스트란? (0) | 2019.11.07 |