- DVWA?

DVWA(Damn Vulnerable Web App)는 취약하게 만든 웹 환경으로 Apache, MySQL, PHP로 구성되어 있으며 웹 모의해킹을 실습하기 위해 사용된다.

- DVWA 다운로드

DVWA - Damn Vulnerable Web Application

dvwa.co.uk

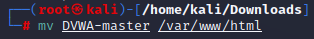

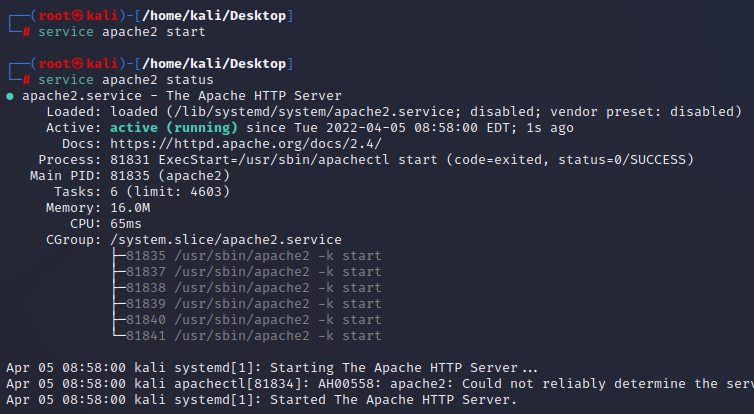

- Apache2 실행

아파치 서비스 구동을 위해 apache2 서비스 start로 상태 변경해준다.

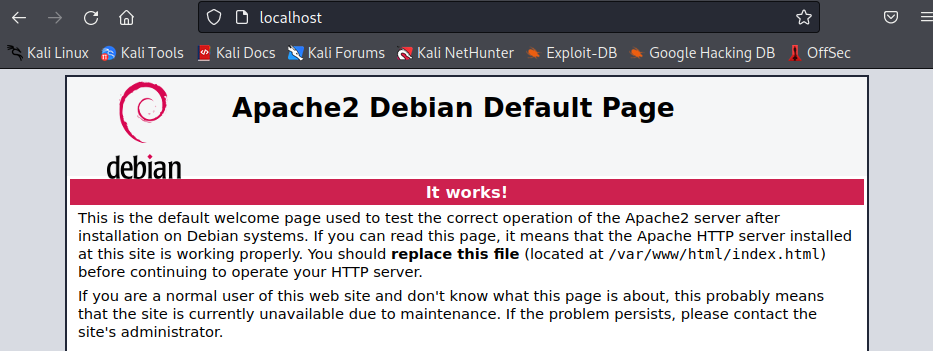

아파치 웹서버 정상동작 확인

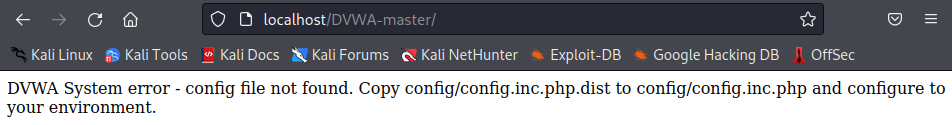

다운로드 했던 DVWA경로로 접속해보면 DVWA config 파일을 찾을 수 없다는 에러 메시지를 확인할 수 있다.

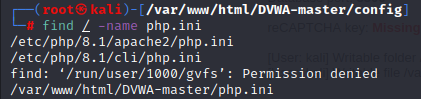

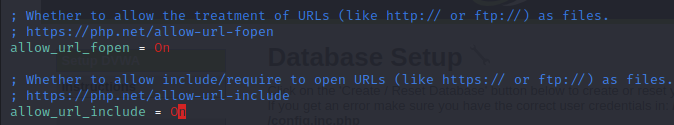

find 명령어를 이용하여 php.ini 설정 파일에 들어가 allow_url_include(fopen) 설정값을 off -> on으로 변경시켜준다.

(파일 업로드 취약점 등을 테스트하기 위해 php.ini 파일 수정)

설정값 변경 후 서비스 재시작 해준다.

php-gd 모듈이 설치되어 있지 않으면 php-gd 모듈 설치 후 서비스 재시작 해준다.

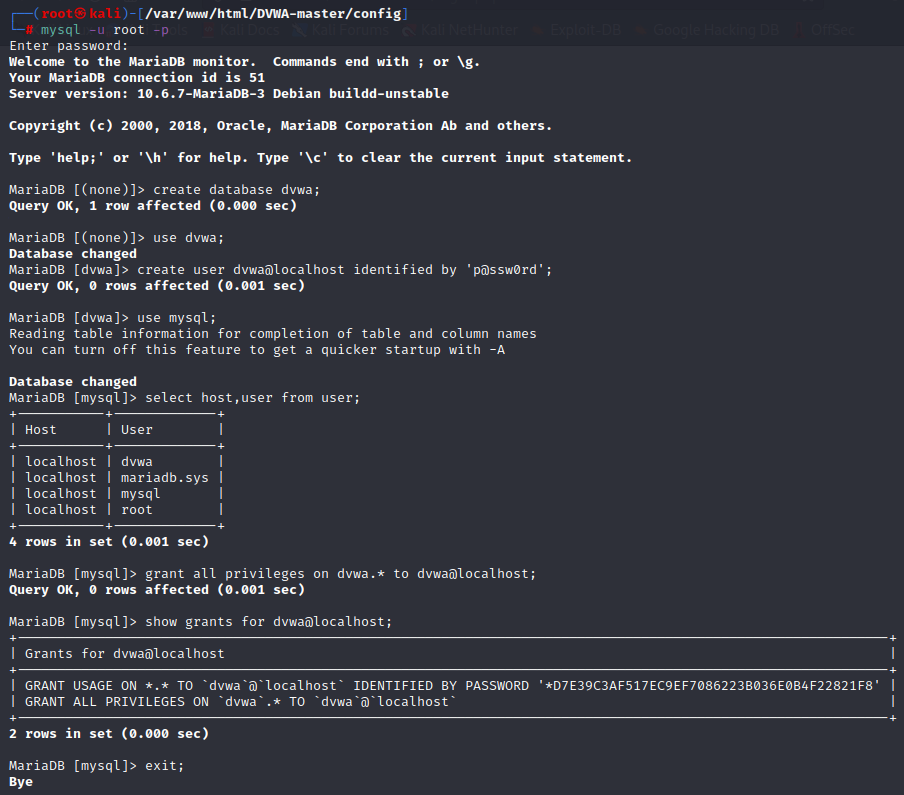

- MySQL 실행 및 데이터베이스 생성

| # mysql -u root -p # create database dvwa; # use dvwa; # create user dvwa@localhost identified by 'p@ssw0rd'; (config.ini.php 파일에 입력되어 있는 패스워드와 동일하게 설정) # use mysql; # select host,user from user; (생성한 dvwa 계정 확인) # grant all privileges on dvwa.* to dvwa@localhost; (dvwa 계정에 dvwa 데이터베이스에 대한 권한 부여) # show grants for dvwa@localhost; # exit; |

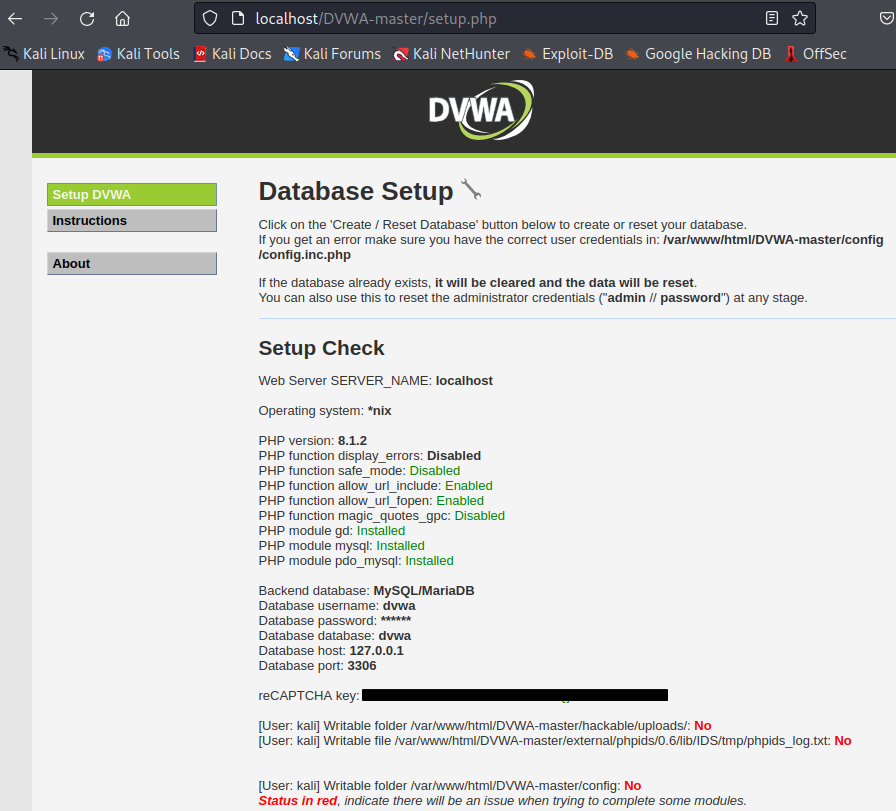

- reCAPTCHA 적용

DVWA에서 캡챠 관련 공격을 테스트하기 위해 reCAPTCHA 키를 받아 설정한다.

경로 : https://www.google.com/recaptcha/admin

로그인 - Google 계정

하나의 계정으로 모든 Google 서비스를 Google 계정으로 로그인

accounts.google.com

구글 계정으로 로그인 하여 키를 발급한다.

- DVWA 로그인 페이지 접속하기

경로 : http://localhost/DVWA-master/login.php

계정 : admin / passw0rd

여기까지 웹 해킹 실습환경 DVWA 구축 과정이였다.

'모의해킹 > 모의침투' 카테고리의 다른 글

| [Kali/ARP 정찰] 정보수집 단계 정찰 도구 Netdiscover 사용법 정리 (0) | 2022.08.22 |

|---|---|

| [Kali/Port Scan] 정보수집 단계 포트 스캔 Nmap 사용법 정리 (0) | 2022.08.22 |

| [Penetration testing] Kali linux에 도커 환경 구축 및 취약한 서비스 설치 (0) | 2020.03.23 |

| [Penetration testing] Kali Linux 설치 (0) | 2019.11.07 |

| [Penetration testing] 모의침투테스트란? (0) | 2019.11.07 |